前面講了在AWS上的資安五大面向以及相關的服務簡介、操作,今天我們來看看隱藏的第六面向:AWS 合規。

在Day 2的文章我們提到了AWS上的資安以及合規是AWS及客戶共同承擔的責任。同時,AWS也針對不同的產業、應用情境以及區域去符合相關的規定,例如:HIPAA、HITRUST、GDPR、SOC、NIST 800–171、ISO、PCI DSS、FedRAMP等。

那我們該如何去看到這些合規文件以及確保公司是符合這些產業規範呢?

AWS Artifact

只要你有啟用AWS帳戶,都可以在AWS Artifact找到合規性文件

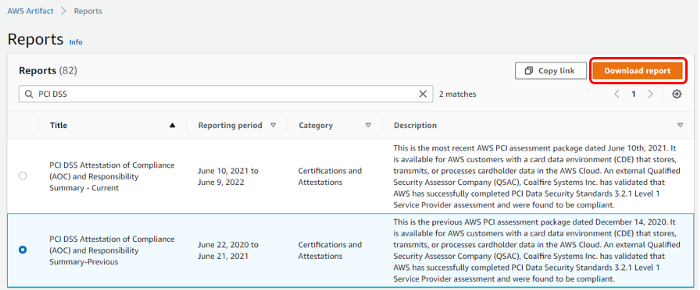

1.找到Artifact,按View report

2.在搜尋的地方輸入你想要看的報告,例:PCI DSS,按Download report就可以下載報告的pdf.檔

總結

FBI說過世界上只有兩種公司,一種是已經被駭客入侵的公司,另外一種是還不知道被駭客入侵的公司。今天當任何設備連上網路,不管你我都可能會發生資安事件。資安是一個不斷迭代的過程,唯有不斷學習,不斷的檢討改進,才有可能減少發生的機率。

完賽心得

其實我是一位剛從行銷轉職剛滿三個月的工程師,如果在文章中有任何錯誤也請前輩們多多指教。在這30篇的文章中,我採用先介紹理論,在進入實務佈署的模式撰寫文章,因為我認為資安最重要的就是觀念,觀念不對做什麼都會是錯誤的,接著才是實際操作。

寫文章的過程中最大的收穫還是自己,畢竟以前是沒有碰過這些服務的。透過文章的形式來呈現,一方面算是自我學習的展現,另一方面也是希望提供有需要的人一些資源。最後還是非常感謝大家看到這邊,第一次參賽就有那麼多的觀看數,讓我受寵若驚,也期待大家有更多的意見交流。

精彩回顧

Day 1:Why do I write this topic?

Day 2:AWS Shared Responsibility Model

Day 3:Security Group 簡介與佈建

Day 4:Network Access Control List(NACL) 簡介與佈建

Day 5:AWS上的NIST資安五大面向

Day 6:IAM簡介

Day 7:IAM users、group建立

Day 8:IAM role、Policy建立

Day 9:MFA啟用、IAM Analyzer

Day 10:Detection on AWS

Day 11:Amazon GuardDuty簡介

Day 12:GuardDuty單一帳號/Org.佈建、測試結果產生

Day 13:GuardDuty結果匯出至S3、發送告警Email設定

Day 14:Inspector簡介

Day 15:Inspector 佈建

Day 16:AWS Config簡介

Day 17:AWS Config、Config rules、Dashboard建立

Day 18:Security Hub簡介

Day 19:Security Hub 單一帳號/啟用Org.後的佈建

Day 20:Security Hub 新帳號加入、Insight設定

Day 21:Infrastructure Protection on AWS

Day 22:WAF、Firewall Manager、Shield簡介

Day 23:WAF web ACL、rules group建立

Day 24:Data Protection on AWS

Day 25:Macie 簡介及操作

Day 26:KMS/Cloud HSM/Secrets Manager 傻傻分不清楚

Day 27:KMS key建立、輪換/ Secrets Manager secret輪換設定

Day 28:Incident Response on AWS

Day 29:Detective 簡介與操作

Day 30:資安的隱藏第六面項:AWS 合規 & 完賽心得